2FA o doble factor de autenticación. En qué consiste y por qué es importante usarlo

Hace ya algún tiempo que es probable que hayamos oído hablar de 2FA, y como todo en los vastos mundos de Internet, o estás al día o te pierdes. 2FA es el acrónimo de "2-Factor Authenticación", o "doble factor de autenticación" y básicamente es, como su nombre indica, una segunda capa de autenticación. Es decir, además de la contraseña, necesitaremos de algo más.

Qué es eso de 2FA

Ahora que ya sabemos qué quiere decir 2FA, veamos un poco en qué consiste.

"Two-Factor Authentication" añade una capa adicional de seguridad a la hora de acceder a nuestra cuenta, por lo que si alguien consiguiera la contraseña de acceso (algo que debería ser difícil si hemos seguido unas buenas prácticas y usamos un gestor de contraseñas), sólo con eso no tendría suficiente; al introducirla se le requerirá de otro paso adicional para verificar que realmente somos quienes decimos ser.

Puede que de primeras parezca algo muy complejo, tedioso o incluso peligroso, pero en realidad "no es tan bravo el león como lo pintan", como suele decirse.

Cómo funciona

El funcionamiento dependerá de la implementación de cada servicio, porque sí, hay más de una forma de implementar 2FA, unas más seguras que otras, pero en resumidas cuentas no es más que una vez introducida la contraseña, realizar otra acción para comprobar nuestra identidad.

Un símil absurdo y sencillo (aunque a veces suelen ser los más efectivos) sería por ejemplo cuando tenemos que ir a recoger un paquete a correos: tenemos el número de seguimiento (contraseña, que puede haber sido sustraído de nuestro buzón, por ejemplo), pero generalmente suelen pedirnos además el DNI para asegurar que somos los auténticos propietarios de ese paquete (este sería el 2FA).

Qué opciones hay

Como hemos dicho, existen varias formas de implementar 2FA: la más extendida es proporcionar un OTP o Contraseña de un solo uso ("One-Time Password" por sus siglas en inglés), pero hay otras como usar "llaves físicas" (generalmente un USB) o mediante códigos de recuperación.

OTP

Esta es la forma más común de usar 2FA, y para generar esos códigos tenemos básicamente 3 opciones:

Correo electrónico

Esta es una de las opciones más sencillas y fáciles de adoptar por los usuarios, pero no la más recomendable (si consiguen tener acceso a nuestro mail, no hay nada que hacer). Consiste básicamente en que cuando intentamos acceder a una cuenta nos mandarán un código temporal que deberemos introducir para validar nuestra identidad.

SMS

Como el método anterior, recibiremos un código temporal, pero esta vez a nuestro móvil. Este puede ser, aparentemente, un poco más seguro que el anterior, ya que por norma general sólo nosotros tenemos acceso a nuestro propio móvil y no se puede acceder a él desde otro sitio como pasa con el mail (a menos que alguien haya podido hacer un duplicado de nuestra tarjeta, y no es tan difícil). La parte mala es que debemos dar nuestro número al servicio en cuestión donde queremos activar 2FA, y son relativamente pocos los que ofrecen esta opción.

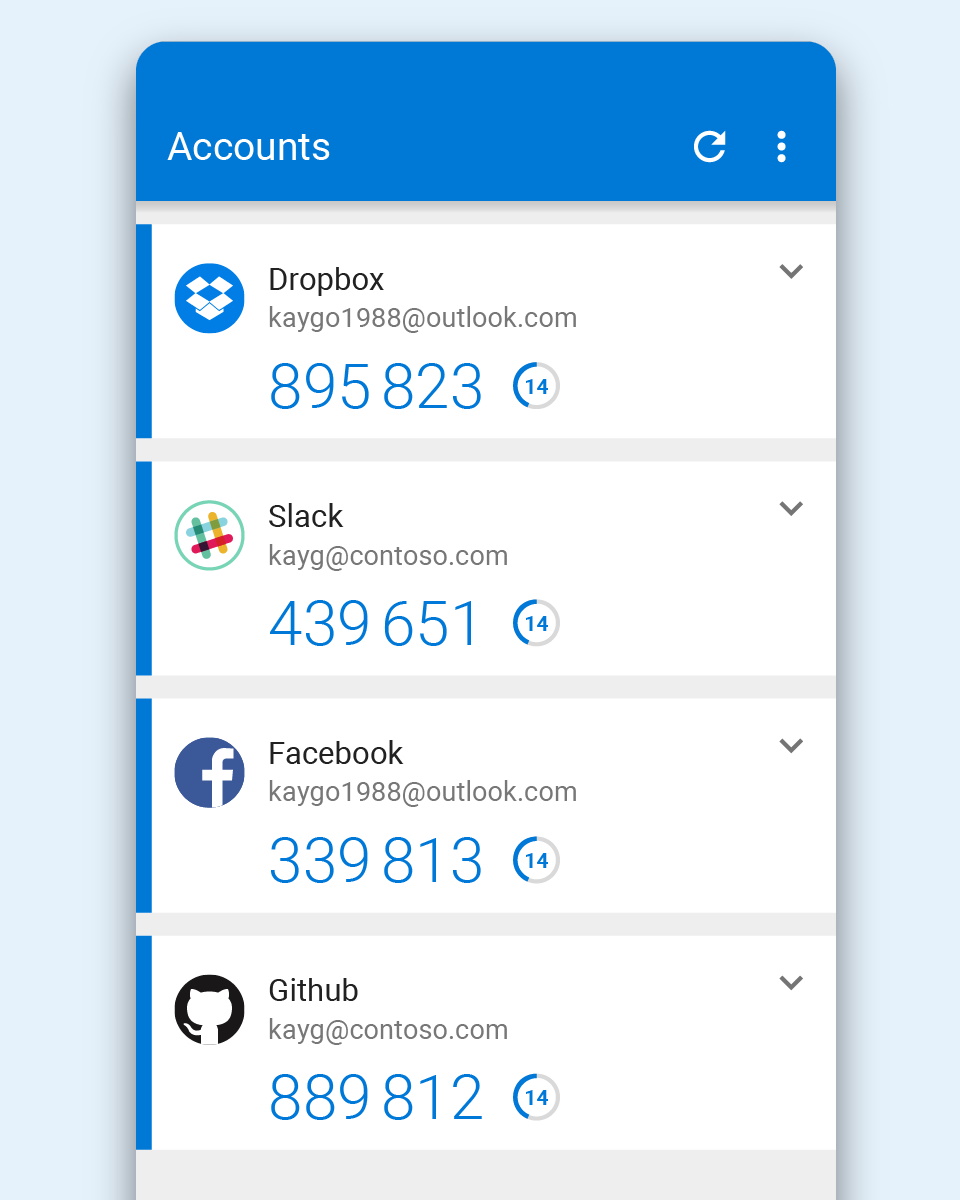

Aplicaciones de autenticación

Esta es la opción más extendida y, de las relacionadas con OTP, de las más seguras. Para generar esos códigos se requiere de una aplicación adicional (hay varias) que generan de forma automática esos códigos, de una duración de 30 segundos en la mayoría de casos. Lo malo, que necesitamos otra aplicación (aunque hay gestores de contraseñas que ya te permiten implementar OTP, como Bitwarden), y eso a mucha gente le crea un pequeño colapso mental.

Llaves físicas

Los OTP son un buen sistema de seguridad, pero aun así tienen cierto riesgo (pueden ser interceptados en algún momento). Si queremos añadir más seguridad, podemos optar por las llaves físicas, que no es más que un USB (aunque también las hay Bluetooth o NFC) que necesitaremos introducir en el ordenador o móvil para verificar nuestra identidad.

Estas llaves, al ser físicas, a menos que nos la roben, son imposibles de interceptar o suplantar. Además, las hay que incluyen reconocimiento de huella dactilar, por lo que en este caso aunque la llave sea robada es totalmente inútil sin nuestra huella (obviaremos la parte de las películas que podría aplicar aquí).

Por tanto, para los servicios que ofrezcan esta opción, y si son servicios realmente críticos, es la mejor alternativa. La parte mala, mejor no perder esa llave.

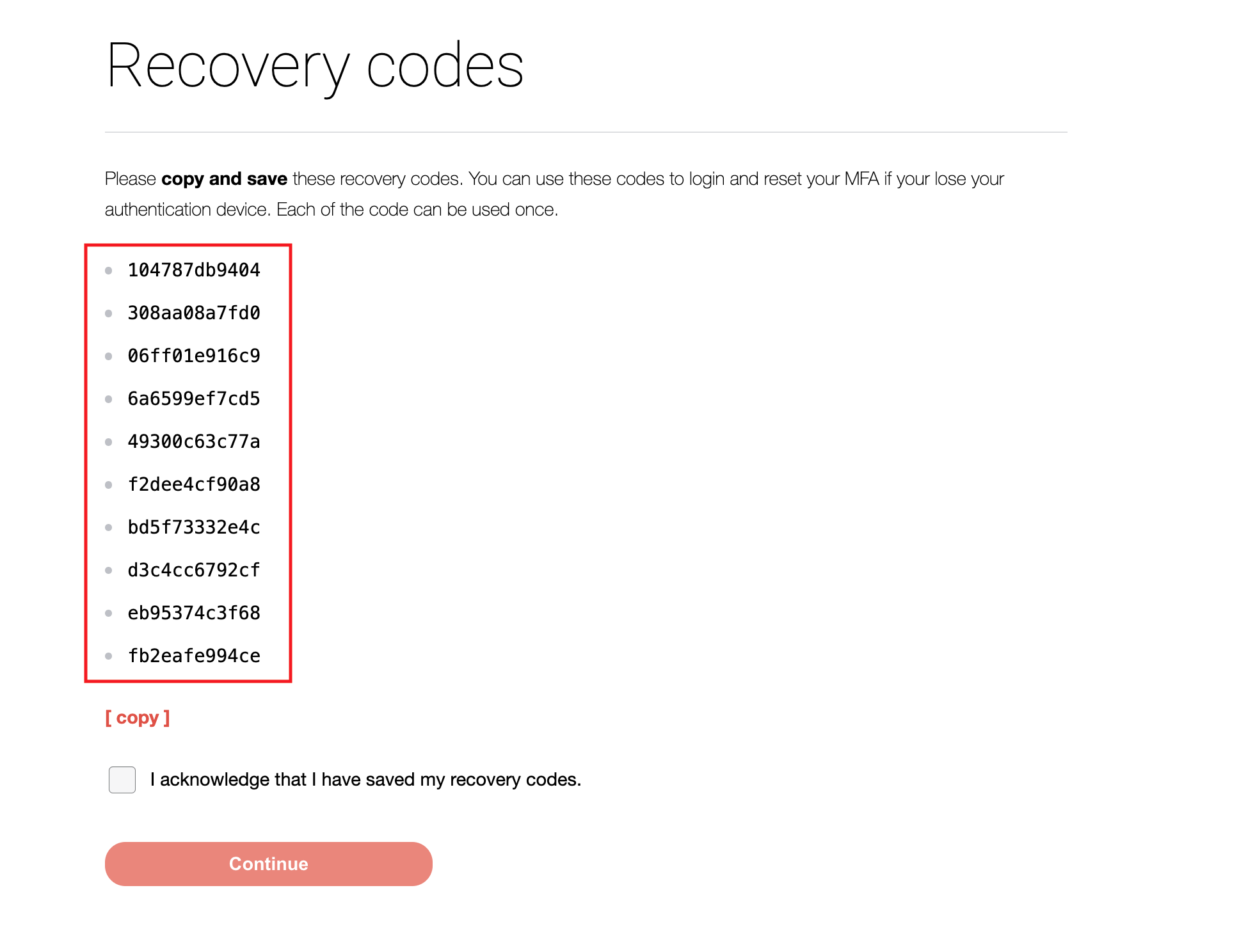

Códigos de recuperación

Como último recurso (y como medida de seguridad), la práctica totalidad de servicios que ofrecen 2FA (sobre todo los basados en OTP) generan, al activarse, unos códigos de recuperación. Dichos códigos suelen ser de 1 solo uso, y deben ser utilizados únicamente en caso de que no sea posible entrar de otra forma a nuestra cuenta.

Por tanto, podemos decir que son una "segunda contraseña", pero la diferencia es que estos códigos no hay forma de recuperarlos si los perdemos (una vez generados no pueden ser consultados de nuevo), por lo que es una buena práctica tenerlos en un papel y bien guardados en algún lugar lo suficientemente seguro. Lo podemos tener en un fichero de texto (digital), pero también en un sitio seguro.

Por qué usarlo si ya tengo una buena contraseña

Bueno, este apartado será corto, pero conciso: porque en Internet, poca seguridad es poca.

Al igual que justificamos el por qué usar un gestor de contraseñas, añadir un extra de seguridad nunca está de más. Recordemos que cada vez hay más información nuestra en Internet, y cada vez su sensibilidad es mayor sin darnos cuenta.

Además, la mayoría de gestores de contraseñas permiten implementar 2FA, por lo que es una razón más que suficiente para implementarlo en el nuestro, a la par que nos proporciona una tranquilidad añadida, ya que en el supuesto caso que consigan nuestra contraseña maestra, no podrán acceder a nuestra bóveda.

Esto es demasiado peligroso

No lo vamos a negar, activar 2FA en nuestras cuentas tiene cierto riesgo si no hacemos bien las cosas, por tanto, debemos saber bien lo que hacemos. Pero también os puedo decir que con una buena implementación y un buen sistema de copias de seguridad, podemos estar tranquilos. En breves haremos una entrada para ver cómo podemos implementar un "Kit de emergencia" para estos casos y veremos cómo uso personalmente el gestor de contraseñas.

Siempre podemos optar por empezar por aplicar 2FA con las formas más sencillas (mail o SMS) en aquellos servicios que lo ofrecen, y cuando nos sintamos seguros con ello pasar a las aplicaciones de generación de OTP. Lo de usar llaves es algo ya para cosas muy concretas, ya que seguramente habrá pocos servicios en nuestro día a día que lo soporten.